Ein Mac in Form eines MacBook oder iMac oder gar Mac mini läuft primär auf Mac OS X, solange man kein anderes Betriebssystem installiert. Standardmäßig gibt es für Mac OS X nicht ganz so viel Malware, Viren und Trojaner wie für Windows - was diverse Gründe hat, unter anderem die Popularität und Verbreitung von Win-PCs.

Windosen: "Viele Wege führen zu Root"

Zur Teenagerzeit, auf ein paar LAN-Parties, amüsierte ich mich köstlich über die Opfer von "Nuking" beziehungsweise dem "Ping of Death", deren ständige blaue Bildschirme (ohne für sie erkennbaren Grund) eine gewisse Frustration bis hin zur verfrühten Heimreise (ziemlich fies) mit sich zogen.

Meine Empfehlungen für dich

Die 4-Stunden-Woche - Mehr Zeit, mehr Geld, mehr Leben | Der Welt-Besteller für eine geniale Work-Life-Balance, ortsunabhängiges Arbeiten und ein fantastisches Leben.

Bestes iPhone Leder-Case - Eleganter kannst du dein iPhone nicht gegen Schmutz und Kratzer schützen. Das 2in1 Leder-Case von Solo Pelle ist abnehmbar, kommt mit Kartenfächern daher und sieht einfach nur mega aus.

Mein liebster Arbeitsstuhl - Ohne den Swopper Air hätte ich sicherlich mehr Rückenschmerzen. Er fördert trotz Sitzposition eine bewegliche Wirbelsäule und hält mich beim Arbeiten aktiv. Das ist ein riesiger Vorteil zum stink normalen Bürostuhl.

Diese lange nicht gepatchte DDoS-Möglichkeit und die oftmals sperrangelweit offenen administrativen Shares, der Umstand dass der LOGON.SCR-Bildschirmschoner sich auch durch CMD.EXE ersetzen ließ und somit unangemeldeten Nutzern den Zugang zu den Adminrechten und beliebig vielen neuen Admin-Benutzern gestattete, die zahlreichen IIS-Webserver-Exploits für kinderleichtes Defacing von Firmenwebsites, hach ja, die Liste ist lang im Windowsland.

Es gab eine Zeit, in der eine frische Installation von Windows ohne den passenden Hotfix innerhalb von Sekunden im Netz infiziert war, schaltete man nicht den TCP/IP-Netbios Hilfsdienst vorher aus.

Mac OS X Sicherheit: Manchmal grob fahrlässig, etwas träge im Umsetzen, dennoch solide

Bis dato sieht es bei Apple anders aus: In freier Wildbahn richten vielleicht Blackhat-Hacker inklusive der NSA eine Menge Unheil an, das lässt sich schwer beurteilen. Aber wirklich pressetaugliche, weitreichende und für den Normalverbraucher gefährliche Sicherheitslücken gibt es seltener. Natürlich nehme ich hier die Privatsphäre aus, da gibt es jenseits von PGP wohl wenig Vertrauen.

Versteht mich nicht falsch, es gab auch bei Apple goto fail, den furchtbar fahrlässigen SSL Bug. Auch von Heartbleed waren Teile von Mac OS (OpenSSL) in der Öffentlichkeit zumindest partiell betroffen, oder per Kollateralschaden via Oracles Java und einer Menge üblich anfälligen Krempel von Adobe wie Flash und dem Adobe Reader. Überall sieht man im Endeffekt, dass sogenanntes Unit Testing von Vorteil hätte sein können.

Apple ist dennoch erfolgreich darin, die Ökonomien von Malware erheblich zu stören und schließlich weniger Nutzervernunft zu erfordern. Selbst die "wilden Klicker" unter den weniger technisch orientierten Usern fordern unter Mac OS X eher selten Tribut.

Eine permanente Hintertür für Mac-Rechner: Thunderstrike

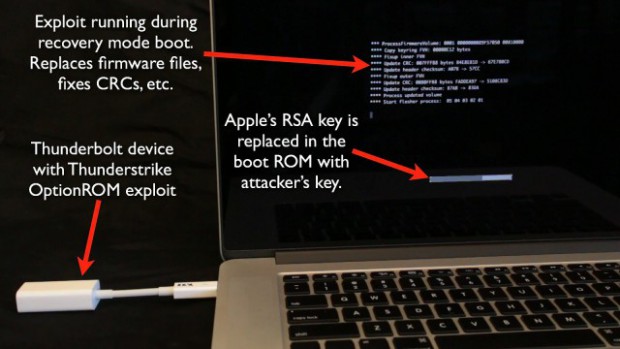

Das bei Ars Technica gezeigte Bild von Trammell Hudson erklärt das Exploit sehr eindeutig und recht simpel: Der Angreifer braucht kurzen physischen Zugang zu einem Mac und kann per Thunderbolt-Port mit einem speziellen Device in kurzer Zeit eine "ewige Hintertür" zum System bauen.

Wie macht er das? Der Mac muss sich im Wiederherstellungsmodus (Recovery Boot) befinden, dort installiert sich das Bootkit in das Boot ROM des EFIs (Äquivalent zum älteren BIOS) und ersetzt dort Teile der Firmware für die spätere Hintertür. Der Verschlüsselungs-Key von Apple wird mit dem des Angreifers ersetzt, außerdem verwischt der Vorgang dabei mehrere Spuren des Eingriffs. Ihr könntet also hinterher fast nicht wissen, dass überhaupt etwas geschah.

Ab da kann das sogenannte Bootkit (vgl. Rootkit) den Mac komplett übernehmen. Es ist egal, wo ihr welche Kennwörter benutzt, weil sich die Schadsoftware über jeglichen Schutz hinaussetzen kann. Das Bootkit schaltet sich vor sämtliche Vorgänge des Betriebssystems und ist in der Lage, so ziemlich alles zu kompromittieren.

"Pah! Dann installiere ich halt das Betriebssystem neu." Denkt Ihr gerade vielleicht. Fieserweise übersteht ein solches Bootkit aufgrund seiner Natur sämtliche Entfernungsversuche und aufgrund des Schlüsseltauschs am Anfang wäre sogar die Entfernung aus dem EFI als Versuch vergeblich, denn der Mac sähe den Fremdkörper als das einzige echte Original der Firmware an.

Apple ist die Problematik bekannt, man arbeitet an einer Lösung. Einen kompletten Fix gibt es für die auf einem Konzept aus 2012 basierende Attacke leider noch nicht.

Nur für MacBook-Besitzer gefährlich, die sophistizierte Angreifer fürchten müssen

Wer bis dahin als Geheimagent, Chef eines Großkonzerns oder Mafiaboss unterwegs ist, versiegelt besser seinen Thunderbolt Port am MacBook dauerhaft und unumgänglich.

Sonst könnte die Infiltration per Dienstpersonal bald tatsächlich Realität sein, wenn wenn es um so viel Geld geht, ist die Kostenfrage für den Aufwand sicher schnell geklärt. via Ars Technica

Noch kein Fan? Folge WEBLOGIT auf Facebook oder Twitter, um nichts zu verpassen! ↵