Eine nicht unbeachtliche Menge an Mac Apps hat es mal wieder erwischt: Eine klaffende Sicherheitslücke eines von den Apps genutzten Third-Party-Frameworks ist schuld. Das heißt, dass ihr als Nutzer von Camtasia 2 v2.10.4, uTorrent 1.8.7, Sequel Pro, Sketch 3.5.1 und weiteren Programmen auf dem Mac angegriffen werden könntet.

Schuld sind auch die Macher der Apps, die eine ältere angreifbare Version des Sparkle Frameworks einsetzen. Allerdings beschränkt sich die Sicherheitslücke auf einen Man-in-the-Middle-Angriff und ist nicht so einfach durchzuführen. Realistisch wäre ein Angriff innerhalb unsicherer WLAN-Netze oder größerer Institutionen wie Universitäten. Für Firmen mit potentiellen Angreifern im eigenen Netzwerk ist das Exploit weitaus gefährlicher, als für die meisten Privatnutzer. So sieht das Exploit in Aktion aus, wenn Fremdcode/Schadcode beim Aktualisieren einer App eingeschleust wird:

Weiter berichten Sicherheitsexperten, dass auch die Update-Server für Apps betroffen sein könnten, insbesondere wenn Daten unverschlüsselt über HTTP und nicht per HTTPS zwischen dem Mac und dem Server hin und her wandern. Mehr dazu bei Ars Technica.

Ihr könnt mit einem einfachen Terminalbefehl prüfen, welche Apps auf eurem System anfällig für die Sicherheitslücke sind. Gebt hierfür dieses Kommando in Terminal ein:

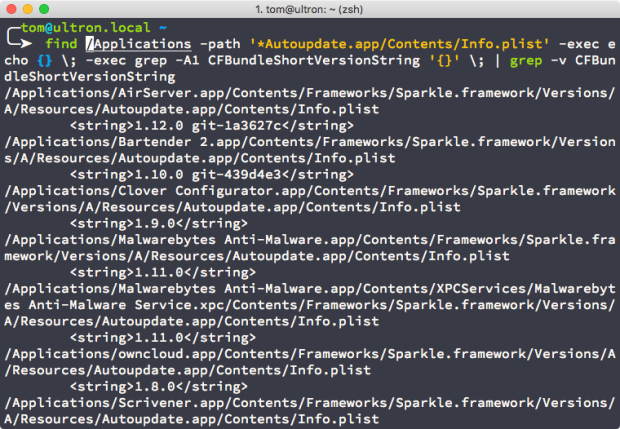

find /Applications -path '*Autoupdate.app/Contents/Info.plist' -exec echo {} \; -exec grep -A1 CFBundleShortVersionString '{}' \; | grep -v CFBundleShortVersionString

Die Ausgabe sieht dann aus wie folgt, betroffen sind Apps mit der Frameworkversion unter der mittlerweile sicheren 1.13.1, ich habe mal mein System geprüft:

Bei mir wären beispielsweise sämtliche aufgelisteten Apps betroffen, denn alle sind mit einem jüngeren Sparkle Framework als der mittlerweile sicheren Version 1.13.1 ausgestattet.

Noch kein Fan? Folge WEBLOGIT auf Facebook oder Twitter, um nichts zu verpassen! ↵