Apple rühmt sich mit der Sicherheit von iMessage, sogar die US-Regierung bzw. der Spionagedienst ließ hier und da durchblicken: Es sei nicht trivial, die Inhalte von iMessages mal eben zu entschlüsseln. Laut Apple können die Inhalte der von Ende zu Ende verschlüsselten Nachrichten trotz Serverzugriff nicht ausgelesen werden. Ein sogenannter Man in the Middle Angriff (MITM) könnte iMessages aber lesbar und fälschbar machen, warnt Jailbreaker / Hacker pod2g.

Im Quarkslab Blog gibt es die Präsentationsfolien und Details zu den Schwachstellen des iMessage-Systems. Prinzipiell liegt laut pod2g das Problem darin, dass es einen Betreiber geben muss, der in diesem Falle Apple ist.

Meine Empfehlungen für dich

Die 4-Stunden-Woche - Mehr Zeit, mehr Geld, mehr Leben | Der Welt-Besteller für eine geniale Work-Life-Balance, ortsunabhängiges Arbeiten und ein fantastisches Leben.

Bestes iPhone Leder-Case - Eleganter kannst du dein iPhone nicht gegen Schmutz und Kratzer schützen. Das 2in1 Leder-Case von Solo Pelle ist abnehmbar, kommt mit Kartenfächern daher und sieht einfach nur mega aus.

Mein liebster Arbeitsstuhl - Ohne den Swopper Air hätte ich sicherlich mehr Rückenschmerzen. Er fördert trotz Sitzposition eine bewegliche Wirbelsäule und hält mich beim Arbeiten aktiv. Das ist ein riesiger Vorteil zum stink normalen Bürostuhl.

In der jetzigen Konfiguration empfängt Apple die Metadaten zu jeder Nachricht, die teilweise sensibler sind als der Inhalt. Anhand der Metadaten lassen sich sämtliche Beziehungen von Menschen erkennen, aber bei Inklusion der Positionsdaten natürlich oft auch Wohnort, Arbeitsstätte und sonstige Aufenthaltsorte. Der Umfang des Metadaten-Potenzials wird häufig unterschätzt.

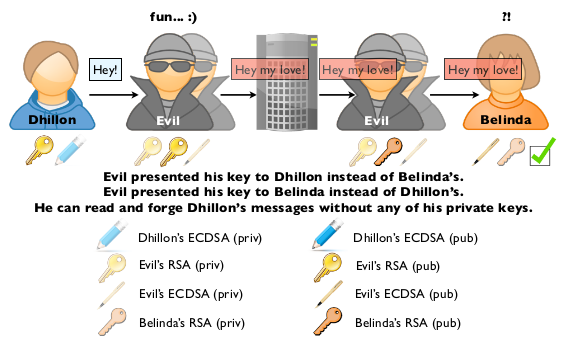

Noch problematischer: Apple kann zu jedem Zeitpunkt den Verschlüsselungs-Key von individuellen Nachrichten ändern und sie somit lesbar machen. Ein Mittelsmann zwischen zwei Gesprächspartnern (und jeweils zwischen den Personen und dem Apple-Server) könnte ohne Kenntnis der privaten Schlüssel beim Abfangen der jeweiligen Payloads Nachrichten fälschen und so aussehen lassen, als kämen sie vom tatsächlichen Gesprächspartner.

Was bedeutet das alles für mich und meine iMessages?

Es heißt zunächst einmal nicht, dass Apple alle Nachrichten liest. Zumindest können wir dies nicht mit Sicherheit behaupten. Gleichzeitig bedeutet das Resultat der Untersuchung aber auch, dass Apple beliebige iMessages lesen könnte - wenn erfordert - beispielsweise durch eine gerichtliche Anordnung.

Apple erfüllt nämlich alle Kriterien für den Man in the Middle Angriff, weil der Dienst eben so aufgebaut ist, wie er aufgebaut ist. Apple hat die nötigen CAs, Apple empfängt den Traffic beider Gesprächspartner per Push, Apple hat den Keyserver für die Verschlüsselung der Nachrichten. Aufgrund der Struktur der iMessage-Verschlüsselung genügt es für Apple, den RSA-Schlüssel (der den AES-Schlüssel im Bündel mit der Nachricht) auszutauschen. In etwa so, als würden sie das Schloss wechseln. Und Voilá, der Nachrichteninhalt kann somit auch entschlüsselt werden.

Die Verschlüsselung von Absender zu Empfänger bleibt also über die komplette Reise hinweg intakt und könnte auch von der NSA nicht verwendet werden - da die Infrastruktur von Apple jedoch auf diese bestimmte Art und Weise angelegt wurde, kann Apple "das Schloss austauschen" und jederzeit einsteigen.

So ein Mist. Was können wir nun dagegen tun? Wie schütze ich mich davor?

Die Wahrscheinlichkeit einer vollständigen Entschlüsselung und Offenlegung Eurer iMessages ist sehr gering. Es sei denn ihr seid zufällig ein hochbedeutender Staatsfeind der vereinigten Staaten oder so. Prinzipiell liegt die Lösung aber auf der Hand: Apple bräuchte eigentlich eine Infrastruktur, die eine Verwaltung der Keys von den Inhalten trennt, sie müssten also den Keyserver irgendwo anders aufstellen.

Die eigene Verschlüsselung als Zusatzschicht

Eine Lösung für Nutzer wäre, die eigenen iMessages nochmals separat zu verschlüsseln. Dann wären sie sicherer. Aber das ließe sich anhand der AGBs und der zur Verfügung stehenden Mittel nicht ganz so leicht realisieren. Der Aufwand wäre genauso hoch, wie eine E-Mail im externen Tool zu verschlüsseln und in ein iMessage-Feld hineinzukopieren. Da kann man genauso gut auf Jabber- oder XMPP-Chats mit OTR-Verschlüsselung umsteigen, das wäre komfortabler für alle Beteiligten und anhand der einfacheren Ausführung auch sicherer.

Modifikation per Hook: iMTMProtect

Am Mac könnt ihr mit einer simplen Mac OS X Applikation eingreifen und zumindest die Authentizität der Nachrichten sicherstellen. Die iMTMProtect App vergleicht Push-Tokens und Keys für iMessages, die in einem lokalen Cache gespeichert werden. Wenn jemand zwischen den Gesprächspartnern herumpfuscht, verändert sich der Key und somit gehen die Alarmglocken bei iMTMProtect an. Ein Cydia-Paket mit ähnlicher Funktionalität soll folgen.

Noch kein Fan? Folge WEBLOGIT auf Facebook oder Twitter, um nichts zu verpassen! ↵